Nonostante i contrasti e i difficili assestamenti con le Regioni, gli automatismi a tripartizione cromatica attuati dal governo — troppo a lungo rinviati, quasi esorcizzati — sanciscono una nuova fase della gestione pandemica. Non sarà forse inutile, allora, un «tagliando» insieme riassuntivo e proiettivo su come si è arrivati a questo punto, magari da tenere come «memento» per eventuali «ondate» a seguire.

Nell’ordine, ecco i punti di cui ci occuperemo:

1. di come la metafora dell’«ondata» possa portarci fuori strada;

2. dell’illusione che il virus diventi «più buono» (e il ruolo, effettivo, del meteo);

3. di come questa ondata fosse, in tutto, prevedibile: e dunque, degli errori, decisivi, compiuti da alcuni esperti;

4. degli errori messi in campo dalle istituzioni;

5. degli errori messi in campo dalla società civile;

6. di come una percentuale impressionante di quanto stiamo vedendo si fosse già verificato nel corso di altre pandemie, in passato;

7. della componente «deterministica» del virus Sars-CoV-2: dalla sua carica virale alla possibile predisposizione genetica a contrarre forme gravi;

8. di quello che verrà — o delle nuove ondate, viste in prospettiva.

1. La «bestia» e l’onda: così un’analogia rischia di metterci fuori strada

Lungo il suo percorso relativamente giovane, l’epidemiologia ha escogitato diverse metafore (o analogie) per rendere tangibile l’andamento di un episodio pandemico. Alla fine, hanno prevalso quelle dell’onda e dell’ondata, con tutte le loro varianti, fino a quella recente dello tsunami. Come ricostruiscono David Jones e Stefan Helmreich in un recente, lungo articolo della Boston Review, l’analogia dell’onda ha origini e sviluppi complessi. Tra la metà dell’800 e oggi, è stata via via usata (non solo per i processi epidemico-pandemici, ma anche per quelli demografici o economico-finanziari) come «tabulazione grafica», «modello matematico» e equivalente figurativo, tra registrazione dei flussi e tentativo di predirli, rappresentazione astratta e immagine letterale (come le onde del pittore Hokusai). Il passaggio dall’onda (per certi aspetti assimilabile alla «curva») a quella dell’«ondata» è avvenuto invece, com’è noto, nell’ambito della Spagnola, con la distinzione di tre ondate (primavera del ’18, autunno del’18, inverno del ’18-’19) che cerca anche di differenziare l’impatto del patogeno per diffusione e soprattutto letalità: in particolare quello della «seconda«, caratterizzato da un virus mutato e più aggressivo che colpisce per lo più i maschi tra i 20 e i 40 anni. Eppure, quella distinzione funziona soprattutto per gli Usa, risultando asincrona rispetto a «ondate» di altri Paesi e/o emisferi, al punto che diversi studiosi hanno parlato di «quarta ondata» (1920-21), altri di ondate in tempi diversi da quelli americani. Non è solo una questione di arbitrarietà «metrica», di cadenza. Le analogie dell’onda e dell’ondata sono efficaci nell’insieme, ma presuppongono delle «soluzioni di continuità» (on/off) non del tutto rispondenti a quello che avviene nella biologia e nella biofisica di una pandemia: indicano una «pausa» ingannevole, mentre gli eventi pandemici sono dei continuum, seppure a diversa intensità. Si può allora ricorrere, in parallelo, alla metafora-analogia dell’incendio, introdotta negli anni ’30 del ‘900 da un medico e un biochimico scozzesi, Kermack e Mc Kendrick, per i quali la «curva» dei dati può essere letta come un «fuoco» nel suo «accendersi, propagarsi, attenuarsi e infine spegnersi». È un’analogia efficace nell’individuare nella «scintilla» e nei «focolai» («i piccoli incrementi iniziali») le possibili incubazioni di «gravi epidemie», in quanto tali da circoscrivere; e che è stata poi sviluppata in altre sotto-analogie come quella del «carburante», i «suscettibili» (contagiabili) che alimentano l’incendio, e il cui isolamento equivale a sottrarre zone di «foresta» alla sua espansione. Oppure si può ricorrere — ancora più aderenti alla pulviscolarità e al continuum — a quelle della pandemia «a grappolo» o di un vento che soffia a diverse intensità (dal refolo alla raffica violenta) come equivalenti del tasso di diffusione/letalità. Ma nessun paragone può rendere davvero, in ultimo, l’azione di un patogeno: di un microrganismo (una «bestia molecolare») che si moltiplica usando i nostri miliardi di cellule, con precisi tratti e comportamenti. Il che ci porta a un altro equivoco correlato da esaminare, a monte (causa) degli equivoci e degli errori.

2. L’illusione di un virus «meno letale» e le «colpe» del meteo

I virus non diventano più «buoni» o «cattivi». Formulato meglio, il luogo comune recita che «un parassita si evolve fino a diventare innocuo per il suo ospite». Questa «sciocchezza» è smentita da tempo sia da biologi evoluzionisti come Paul Ewald, sia da epidemiologi di vertice come Anderson e May, gli uni e gli altri poggiandosi sull’esempio-cardine della mixomatosi dei conigli australiani studiati da Frank Fenner (di cui avevamo parlato qui) in cui la selezione naturale screma quei ceppi virali «mediani», non troppo aggressivi né troppo poco, in rapporto al vero obiettivo perseguito dall’«intelligenza implicita» che connota un patogeno: massimizzare la trasmissione e quindi la riproduzione. Del resto, è proprio quello che è avvenuto nella «seconda ondata» della Spagnola, quando il virus ha acuito la propria capacità riproduttiva diventando «più letale» (in altri casi, lo stesso effetto può essere ottenuto, a rovescio, con una minor letalità).

Morale bruta: in attesa di diventare «endemico» (termine che non esprime una «coesistenza» con l’ospite, ma un «armistizio» dovuto al vaccino o all’immunità di gregge), un virus o un batterio non «incrudeliscono» o si «ingentiliscono» (dal nostro punto di vista) in assoluto, ma solo contestualmente: se appunto la coevoluzione con l’ospite sollecita una mutazione per aumentare la trasmissibilità; se un lockdown isola o distanzia i suscettibili; se — infine — la sua biofisica (e quella dell’ospite) cambiano in rapporto a fattori esterni (il clima).

Quest’ultimo punto evoca la cosiddetta «stagionalità» dell’azione di un patogeno. Premesso che un’incidenza-chiave la svolge, come dovrebbe essere arcinoto, la differenza tra spazio aperto/chiuso (in rapporto al contrasto o meno di droplet e aerosol), una letteratura ormai copiosa dimostra la dipendenza di un virus da condizioni come la temperatura, l’escursione termica e /o l’umidità relativa (RH); e quella — simmetrica — della maggiore vulnerabilità «immunitaria» dell’ospite in certi periodi (il passaggio dall’estate all’autunno), studiata su alterazioni di indicatori come la melatonina, la vitamina D e così via. Tutto questo è stato confermato a proposito di Sars-CoV-2 (patogeno) e di Covid-19 (la patologia): molti studi dettagliati hanno dimostrato la dipendenza del virus da temperatura e RH (qui il pezzo: «Perché in inverno ci si ammala di più, anche di Covid?»); e alcuni studiosi — come l’epidemiologo francese Martin Blachier — hanno addirittura ipotizzato un evento meteo-break (tra 29 settembre e 1° ottobre) alla base della (ri) esplosione-accelerazione pandemica, almeno in Europa.

3. Tutto era prevedibile, o: gli strabismi della clinica e dell’epidemiologia

Ora, incrociando i punti 1 (le «onde» e le «ondate» sono immagini metaforiche di comodo ma sommarie, perché tra l’una e l’altra — come la ruggine nella canzone di Neil Young — le pandemie non dormono mai) e 2 (i virus non scompaiono o si attenuano in assoluto ma solo contestualmente, e il loro «comportamento» è legato anche alla stagionalità), vediamo come niente, ma proprio niente di quello che sta accadendo e accadrà nei prossimi mesi fosse imprevedibile; non, almeno, nella tendenza.

Invece, nel periodo subito successivo alla fine del lockdown e all’inaugurazione ufficiale della «fase 2» (16 maggio), una latente, per certi versi legittima se non sacrosanta, pulsione liberatoria, si è tradotta in un tacito e ufficioso «Liberi tutti!».

Emblematiche due frasi pronunciate dal professor Zangrillo, Direttore dell’Unità Operativa di Anestesia e Rianimazione Generale all’Ospedale San Raffaele di Milano: la prima (fine maggio, poi rettificata nel «modus» ovvero nei toni) su Sars-CoV-2 come «virus clinicamente morto»; la seconda, a inizio giugno, sul fatto che prefigurare «una seconda ondata» sarebbe equivalso a prevedere «la neve a Milano a Sant’Ambrogio», parlare cioè di un evento probabile ma tutt’altro che certo, a differenza «della Prima della Scala» (che infatti si terrà, anche se senza pubblico). La seconda frase si corregge in un attimo: mettere in conto a giugno una «seconda ondata» di Covid-19 (o meglio un suo nuovo flusso) equivaleva sì ad attendersi la neve a Sant’Ambrogio: ma sul Monte Bianco, non a Milano.

Un flusso, tra l’altro, davvero simile alla «seconda ondata» della Spagnola, se uno studio di questi giorni ha individuato una mutazione di Sars-CoV-2 (20A.EU1) che rende il virus più trasmissibile, anche se forse e per fortuna — a differenza della Spagnola — non maggiormente letale.

Quanto alla prima frase, è la chiave di tutto. Descrivere il virus — in quel momento — come «clinicamente morto» era, dal punto di vista della clinica (e Zangrillo è un clinico di eccellenza) ineccepibile; come ha chiosato, andando in suo soccorso, il virologo del San Raffaele Massimo Clementi, Zangrillo descriveva «quello che vedeva» (i decessi scemati e le terapie intensive svuotate).

Ma quello che è ineccepibile dal punto della clinica, non sempre lo è — anzi — da quello della virologia/epidemiologia.

Qui può essere utile un’ultima analogia, questa volta con l’osservazione astronomico/cosmologica. Attraverso i moderni telescopi, noi possiamo guardare nell’architettura dell’universo sempre più in lontananza: cioè — per quanto frastornante possa sembrare — sempre più indietro nel tempo. Quando osserviamo stelle, costellazioni e galassie remote, non le vediamo come sono ora, ma come erano migliaia, milioni o miliardi di anni fa. La spiegazione di questa vertigine — abbozzata per la prima volta da Poe nel poema Eureka —dipende dalla luce, la cui propagazione non è istantanea: anche se velocissima per i nostri parametri (300.000 chilometri al secondo), la luce impiega del tempo a trasmetterci le immagini degli oggetti da cui proviene. Per dirla tutta: se volessimo vedere le galassie come sono ora, dovremmo trovarci nel futuro, tenendo anche conto che quelle più lontane e veloci — in un universo in espansione — potrebbero uscire dal campo di osservazione. La morale è controintuitiva: se percepiamo persino la luce del sole «in differita» (di 8 minuti e mezzo), nessun corpo astronomico che vediamo in cielo è contemporaneo al nostro sguardo.

Qualcosa di simile succede — a grandezze scalari molto più ridotte — nell’osservazione di un quadro pandemico. La curva osservata nel quotidiano (l’ingannevole «istantanea» di contagi e decessi) in realtà non fotografa il «presente», ma il «passato» epidemiologico: i bollettini serali registrano solo i casi (contagi e decessi) delle ultime 24 ore, ma non quelli — già in incubazione e in evoluzione — che verranno ratificati solo nei giorni a seguire. Il che vale — sia chiaro — nei due sensi: numeri bassi e rassicuranti possono celarne di spietati; ma col tempo, numeri spietati potrebbero già preparare, in un trend opposto, una flessione.

Anche qui, il «presente» epidemiologico — i contagi che stanno avvenendo ora, la loro crescita o la loro flessione — li vedremo nei prossimi bollettini, «in differita»; e anche qui, se volessimo vederli in tempo reale, dovremmo trovarci nel futuro. È un’analogia che rischia di comunicare un senso di impasse-impotenza, come se davanti alle curve epidemiologiche fossimo solo spettatori impotenti. Per fortuna, non è così: quelle curve epidemiologiche — in attesa di farmaci e vaccini — si possono flettere con adeguate profilassi, comportamenti e azioni di ingegneria socioeconomica. La chiave (si legga il pezzo di Paolo Giordano e Alessandro Vespignani) è anticipare anziché inseguire, situarsi idealmente proprio nel futuro: attuare provvedimenti sistemici e non aggiustamenti in corsa; non mettersi nelle condizioni di Achille con la tartaruga nel paradosso di Zenone (sempre in ritardo, anche solo di un nanometro) o della Regina rossa di Alice («corri più veloce che puoi per restare nel punto in cui sei«).

Tenendo sempre conto che anche quello — persino quello — potrebbe non bastare (vedere il punto 7).

4. Gli errori (e i deficit) di Governo e Regioni

L’inganno prospettico ben riassunto nella frase-cult di Zangrillo — una pausa scambiata per un epilogo — non veniva ovviamente assecondato dagli ambienti scientifico-governativi (Istituto superiore di Sanità, Iss, e Comitato tecnico-scientifico, Cts). Eppure, se osserviamo comportamento e frasi del premier Conte successivi a una fase 1 complessivamente ben gestita, notiamo una virata drastica verso le sole priorità economico-finanziarie (la discussione su Mes e Recovery Fund in primis), verso il secondo lembo della «coperta corta» «Health versus Wealth» (salute contro economia), come se — aderendo più o meno inconsciamente, più che assecondarlo scientemente, al desiderio collettivo di «superamento» se non di rimozione — considerasse l’emergenza sanitaria alle spalle, o almeno rimandata a vaghi orizzonti sine die.

Anche questo è comprensibile: come lo è stato il tentativo di preservare fino all’ultimo un Pil in risalita (e gi equilibri sociali) con le raffiche di dpcm di ottobre. Ma questo ha comportato un torpore — inutilmente denunciato dagli opposti simmetrici di Zangrillo, magari eccessivi in senso contrario — in cui si è accumulato quel ritardo di (pre) visione a livello sociosanitario e di ingegneria epidemiologica che stiamo pagando adesso.

A livello sociosanitario, non si tratta, va da sé, di interventi sistemici impossibili da attuare in 3-4 mesi, come il ridisegnamento della medicina territoriale a livello di organico e competenze, che pure sarebbe capitale — insieme a un’intensificazione delle Usca, le unità speciali di giovani medici per l’assistenza domiciliare — nel togliere pressione a pronti soccorsi e ospedali. Si tratta di quelli possibili e doverosi, in parte annunciati: su tutti, le terapie intensive, che avrebbero dovuto passare — secondo il commissario Arcuri — dalle 5179 pre-lockdown a 8732 (+3553), e che sono invece salite solo a 6458 (+1279), peraltro con marcate difformità regionali: senza arrivare a comparazioni indebite con la Germania (ora a 40.000), troppo poche, tenendo conto che il numero complessivo da riservare al Covid è in teoria di circa 1/3, il resto essendo destinato a pazienti con ictus/infarti, traumi da incidenti, decorsi post-operatori.

Infatti è notizia di questi giorni che in molte regioni il numero di posti dedicati è stato superato. Del resto, come ha ricordato Carlo Verdelli, Arcuri ha fatto partire il bando per le terapie (così come quello per i tamponi rapidi) solo tra il 29 settembre e il 2 ottobre, quando la curva si era già alzata.

Le dighe si costruiscono coi fiumi in secca e il tempo soleggiato, non ai primi nubifragi; e non è «senno di poi» se tanti corvi lo ricordavano con frequenza.

Una zoomata a sé merita il vaccino antinfluenzale, dove i deficit (eufemismo) sono soprattutto regionali. Raggelante il caso della Lombardia, tra le aree più colpite al mondo da Covid-19, dove un‘«imperizia» patafisica (a base di bandi-flop) sta comportando una sotto-distribuzione di dosi tardive e pagate sovrapprezzo. Dimostrata la «non-interferenza» virale tra Covid e influenza (il fatto, cioè, che non si elidano a vicenda ma procedano «in parallelo», e quindi un paziente possa contrarli entrambi, anche contemporaneamente), potrebbero essere almeno un paio le conseguenze rilevanti:

a) ricoveri da influenza ad appesantire ulteriormente gli ospedali;

b) la difficoltà-impossibilità di una diagnosi differenziale tra le due patologie virali, anche qui con aumento del carico ospedaliero.

L’unico contro-argomento consolatorio e paradossale è il permanere di una profilassi (mascherina-distanziamento-lavaggio mani, più eventuale isolamento degli anziani) utile come prevenzione anche del contagio influenzale.

I deficit di ingegneria epidemiologica (pur a cavallo con altri aspetti sanitari) sono più o meno noti, dal fallimento del contact tracking (app Immuni in testa) ai tamponi massicci intempestivi (si sa che sono tanto più efficaci se applicati ai primi focolai), da una sottovalutazione dell’impatto dei trasporti (con sotto-utilizzo dei mezzi turistici in standby) al ricorso tardivo agli alberghi per isolamento di positivi asintomatici, utile a «disaggregare» i nuclei familiari (vero problema della «seconda ondata»).

Anche qui una zoomata particolare: la scuola, dove più dei deficit logistici (i banchi monoposto) o epidemiologici (le entrate scaglionate troppo light), sembra aver pesato l’interazione coi mezzi pubblici (con dati complessivi, però, non ancora inequivoci). Qui l’unico motivo di conforto è il supporto tecno-informatico: per quanto carente rispetto a quella «in presenza», la didattica «a distanza» è un buon surrogato. In tempi anche solo di recente passato, l’impatto di una pandemia sulla scuola- come sullo smart e home-working- sarebbe stato molto più brutale.

5. Gli errori (e i deficit) del comportamento sociale

I comportamenti disfunzionali delle parti (lo Stato e la società) non sono mai davvero separabili, tanto che nell’uno e nell’altra tornano gli stessi tratti.

Così, la stessa divaricazione di inclinazioni psicologiche che abbiamo trovato nella politica (e persino all’interno della maggioranza di governo) la ritroviamo nel comportamento di massa, in ognuno di noi.

Alludiamo ai due atteggiamenti basici individuati da psicologi e psichiatri delle pandemie: il «monitoring» e il «blunting», l’atteggiamento di «allerta» e quello di «noncuranza», il monitoraggio costante della pandemia e la sua sottovalutazione attraverso il bias dell’«ottimismo irrazionale».

Ai due estremi della scala, abbiamo da un lato la patologia ossessivo-paranoica (venata di ipocondria) di soggetti che si blindano come hikikomori facendosi lasciare la ciotola del pasto fuori dalla stanza; dall’altro il negazionista hard, magari con venature di cospirazionismo, che ritiene la pandemia una sceneggiata o un’iperbole mediatica, e la mascherina una profilassi da deboli. In mezzo, ben più di 50 sfumature di grigio, in cui entra una maggioranza più o meno «equilibrata» e «adulta», che rispetta — tra disagi e rinunce non semplici — regole e prescrizioni.

Fino a metà maggio, il cappotto gravitazionale dell’incognita e della paura ha — più o meno — dissimulato quella gamma antropologica: poi — specie dopo frasi come quella di Zangrillo — quell’unità si è scardinata, aprendo al break estivo.

Intendiamoci: come si è già accennato, quel senso di liberazione è del tutto comprensibile, specie se si pensa a famiglie di 3-4 persone inscatolate per due mesi in bi-trilocali di condomìni carcerari delle periferie. Così così come è comprensibile che al levarsi della «seconda ondata» e al profilarsi di nuove «chiusure» in tanti si siano sentiti come dei congedati dal servizio militare richiamati al fronte.

La «seconda volta» di un vissuto stressante è sempre peggiore, perché riaccende incubi che si pensavano dissolti; e tende sia ad acuire gli estremi della scala (i malinconici diventano catatonici; gli insofferenti rabbiosi e violenti) sia a mettere a dura prova la resistenza-resilienza delle «maggioranze equilibrate», specie davanti a incertezze prolungate e confusione normativa.

Sono queste le fasi peggiori di un «grappolo» pandemico: è lì che comportamenti disfunzionali (a partire da quelli dei negazionisti di ogni grado, come ha ricordato Ilaria Capua) finiscono coll’accentuare i danni dei deficit previsionali e logistico-organizzativi delle istituzioni, centrali e regional-locali. Con una distinzione ovvia, quasi umiliante da tracciare.

L’insofferenza-strafottenza (e magari la violenza, non solo verbale) dei negazionisti-qualunquisti può anche sovrapporsi e intrecciarsi alla «rabbia sociale» di categorie penalizzate o addirittura messe in ginocchio, in quanto poco tutelate o escluse da sussidi e protezioni: ma quella rabbia, anche quando si manifesta nelle piazze (al netto di infiltrazioni estremiste) è non solo comprensibile, ma naturale in ogni decorso pandemico.

6. Invarianze (consolazioni?) verticali: le stesse cose ritornano

È vero, come ricordano gli storici delle scienze biomediche, che ogni pandemia ha leggi sue proprie, specie se legata a un patogeno — come Sars-CoV-2 — di cui si sa poco.

Ma esistono delle invarianze, delle costanti, forse utili a orientarsi, specie nel corso di un evento il cui ultimo precedente in Occidente (la Spagnola) risale a un secolo fa.

Proprio sulla violenza e la rabbia sociale (non sempre coincidenti, anzi) esiste ormai una letteratura sterminata, che ne ricostruisce le stazioni, dai pogrom anti-ebraici nella peste medievale (caso classico di «capro espiatorio») agli assalti contro gli ospedali dello Zhejiang — finestre e mobili spaccati – durante la Sars-1, passando per le celeberrime rivolte durante la pandemia di colera degli anni ’30 dell’800, in cui le aggressioni ai medici (ritenuti complici in un disegno di «avvelenamento delle acque» teso a ridimensionare demograficamente le classi povere) sono l’apice di un’opposizione a severe quarantene e al conseguente danno ai traffici portuali e ai movimenti commerciali.

E altrettanto dettagliata è ormai la ricostruzione del dibattito sottostante a quelle tensioni. Vedi l’opposizione, proprio durante il colera, tra Paesi burocratico-centralisti «di terra», filo-quarantenisti e inclini «a chiudere» (come la Prussia) e Paesi liberal-liberisti »di mare», anti-quarantenisti e inclini a «lasciare aperto» per difendere i propri profitti (come l’Inghilterra), gli uni e gli altri volti a scegliersi le teorie epidemiologiche congeniali al proprio mix di valori e interessi: quella «contagionista» nel primo caso, che presuppone le quarantene; quella «miasmatica» nel secondo, che le nega.

Si tratta di un’opposizione quasi archetipica, arrivata in infinite variazioni fino a questi mesi: in Italia, si è tradotta in un contrasto tra sostenitori del primato della salute (per lo più di centro-sinistra) e quelli del primato dell’economia (per lo più di centro-destra), anche lì con varie sfumature intermedie, a cominciare — fatalmente» — dalle posizioni di mediazione del Governo.

Ma se torniamo al precedente pandemico più prossimo — la Spagnola, nel racconto esemplare di Laura Spinney — troviamo molte altre costanti.

In primo luogo, la «stanchezza», che nella «seconda ondata» subentra gradualmente alla paura della prima, con un conseguente rilassamento nell’applicazione di norme e misure, forse in quel caso anche per la loro efficacia relativa: il sindaco di San Francisco, ad esempio, si toglie la mascherina durante la parata per l’Armistizio della guerra; e fasce sempre più estese la dimenticano a casa, abbandonandosi a un edonismo nichilista (il distrarsi con le corse d’auto clandestine) che contribuisce ad accrescere i contagi e a far crollare il sistema sanitario.

Poi, le fitte discussioni sulla logica arbitraria dietro le restrizioni: Padre Bandeaux, un sacerdote cattolico di New Orleans, si domanda perché le chiese debbano restare chiuse, a differenza dei negozi, innescando una diatriba del tutto smile a quelle che partono oggi a ogni dpcm.

E per finire, l’attenzione particolare alle scuole: a New York, la responsabile della divisione di Igiene Infantile del dipartimento di Salute Pubblica, Josephine Baker (omonima della famosa danzatrice) ottiene dal commissario per la Sanità Copeland il permesso di «tentare» di lasciarle aperte, scelta osteggiata da più parti, dalla Croce Rossa agli ex commissari. Per un mix di abilità e fortuna (ma soprattutto poggiandosi su dati empirici che indicano tra i bambini e i ragazzi pochi contagi, e quei pochi per lo più fuori dall’orario scolastico) la scommessa viene vinta: nell’autunno del ’18 — in piena «seconda ondata» — «quasi nessun bambino in età scolare» si ammala di influenza. Evidente il parallelo con l’attualità Covid in Italia, sia per la scelta opportuna di provare a tenere a aperte le scuole il più possibile, sia per il probabile contagio «esterno» (anche se, come detto, si attendono dati decisivi a conferma o smentita).

7. Le componenti «deterministiche» del virus: la carica virale e la predisposizione genetica a contrarre forme gravi

Uno degli aspetti «epidemiologicamente scorretti» su cui si sorvola con troppa disinvoltura riguarda la spinta deterministica di Covid-19, la sua forza intrinseca «a prescindere» dagli interventi di profilassi e ingegneria sociale: una forza che secondo il matematico israeliano Isaac Ben-Israel si tradurrebbe in «ondate» — curve — di circa 70 giorni tra innesco-ascesa-plateau-discesa.

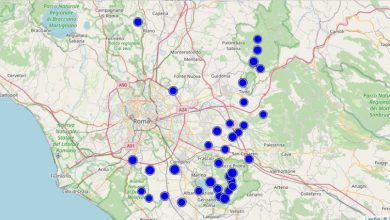

In effetti, le curve delle «ondate» nei vari Paesi — in quelli, s’intende, omogenei per tratti demografici e sociali — tendono ad avvicinarsi, anche se, ovviamente, in periodi diversi: l’Italia ha visto salire la curva per prima nella «prima ondata» (in quanto primo Paese occidentale colpito, come fosse la testa di una falange), per ultima o quasi nella «seconda» (partita, secondo studi recenti, da un innesco settembrino spagnolo).

Allo stesso modo, non si considerano altre variabili strutturali nell’impatto locale di un patogeno: per esempio, la differenza di carica virale del ceppo (quello circolante ora in Europa sembrerebbe 13 volte maggiore di quello circolato a Wuhan a febbraio); o la genetica delle popolazioni, con studi sempre più focalizzati che indicano nei Paesi a dominanza dell’aplogruppo R1b sul cromosoma Y, quello maschile — e in particolare della subclade R1b-S116 — una maggiore predisposizione a contrarre forme gravi o letali della malattia.

Variabili da considerare insieme a quelle più note, di matrice anagrafico-clinica (l’incidenza dell’età avanzata e delle malattie pregresse) o demografico-socioeconomica (la densità di un’area e la sua connettività, che rendono peraltro più difficili ed economicamente più dannose le stesse manovre epidemiologiche).

Il tutto a formare un insieme di variabili — biologiche e sociali — che si presentano spesso sovrapposte: e se si pensa che in certe aree particolarmente colpite della prima e della seconda «ondata» (Spagna, Lombardia- valli bergamasche in primis- Belgio e Olanda) si sono presentati tutti assieme, in una classica «tempesta perfetta», si ha una spiegazione piuttosto consistente sulle ragioni di quei disastri.

Tutto questo presenta un rischio implicito: alleggerire i politici (a livello nazionale e locale) da ogni responsabilità nella conduzione della pandemia.

Il nodo è molto intricato.

Per un verso, sui Paesi più colpiti quelle variabili fanno insieme da attenuanti e da aggravanti: da attenuanti perché quella «tempesta perfetta» smussa senza dubbio le armi epidemiologiche, e può essere acquietata davvero solo da farmaci risolutivi, vaccini o immunità di gregge acquisita a un prezzo altissimo; da aggravanti perché proprio in quanto aree più esposte avrebbero avuto bisogno di interventi più tempestivi e decisi.

Al riguardo, va chiarita una volta per tutte l’incidenza-efficacia dei lockdown, che qualche determinista radicale ritiene irrilevante.

I lockdown (generali o mirati) possono infatti rivelarsi inutili quando li sconsiglia il rapporto costi/benefici o quando ne viene mostrata l’infondatezza microbiologico-epidemiologica: esemplare il caso del colera, di cui si scopre — nella seconda metà dell’800 —la non-trasmissibilità per via aerea, rendendo insensate, a posteriori, le massacranti quarantene con cui era stato combattuto per decenni. Ma sulla loro incidenza abbiamo prove in decine di studi.

Basta tornare per un attimo alla Spagnola e a due esempi-chiave, importanti per l’omogeneità delle comparazioni: quello dell’azione, a Saint Louis, del geniale medico Max Starkloff (il pioniere del «distanziamento sociale») che con lockdown mirati per timing e categorie determina, lungo lo stesso arco pandemico, la metà dei morti di Philadelphia e 1/3 dei contagi di Boston; e quello del raffronto crudele tra le Samoa americane (dove le autorità comprendono l’origine «esogena» del virus e isolano in severe quarantene tutti gli indigeni, immunologicamente più esposti, salvandoli) e quelle neozelandesi, dove il patogeno viene ritenuto locale (era invece arrivato su un piroscafo di Auckland), col risultato di portare al decesso un samoano su quattro.

In estrema sintesi: quante vite umane avrebbe potuto salvare una «zona rossa» tempestiva a Bergamo? E allargando il compasso, quante una politica epidemiologica meno «fatalista» negli Stati Uniti, in Brasile e in India?

Certo, in questo e in altri casi la «prima ondata» può garantire una semi-immunità di gregge nella seconda (era successo a Philadelphia; è successo — in parte — a Bergamo): ma il saldo finale resta quasi sempre svantaggioso, se non spietato.

Per un altro verso, quelle variabili strutturali non ridimensionano in assoluto il comportamento adeguato di certi Paesi, ma li tolgono dal piedestallo retorico delle «eccezioni virtuose». L’efficacia in Cina e Corea del Sud nel contact tracking e nell’isolamento — al netto di metodi illiberali — ha beneficiato di ceppi non contagiosi e/o virulenti come quelli europei; la lungimiranza della Norvegia ha potuto distendersi in un quadro demografico (per numero e densità) incomparabile con quello lombardo e persino con quello svedese, rendendo improbabile anche il confronto intra-scandinavo (anche se la Svezia sta ammettendo di pagare un costo molto elevato alla ricerca dell’immunità di gregge); e il «miracolo» della Nuova Zelanda (coi suoi lockdown periodici) ha goduto di tutti i fattori favorevoli, oltre che (come l’Australia) del suo isolamento geo-sociale.

8. Le nuove «ondate» in prospettiva

L’incessante esortazione alla «convivenza» col patogeno e col caos psicosociale che produce ha qualcosa di stonato perché descrive una coazione-costrizione, non una scelta.

Come si è ripetuto alla nausea, un vero armistizio con Sars-CoV-2 può arrivare solo da farmaci ridolutivi o vaccini.

Tra i primi, si pensa soprattutto agli anticorpi monoclonali(molto promettenti anche quelli studiati in Italia da Rino Rappuoli): il problema, al momento, sono i costi elevati, dell’ordine di decine di migliaia di dollari o di euro.

Quanto ai secondi — com’è noto — la messa a punto potrebbe essere imminente (vedi i vaccini di Oxford in fase 3), ma la produzione e la distribuzione sposteranno la fruizione a 2021 inoltrato. Dopo di che, disporre d tutti e due vorrà dire disporre di soluzioni risolutive anche perché complementari nel timing: il vaccino offre un’immunità più lunga ma è attivo dopo due mesi; gli anticorpi monoclonali azzerano subito la carica virale.

Nell’attesa, dobbiamo cercare segnali o indicatori, bagliori nella nebbia.

Abbiamo già svolto (qui) un paragone con l’unico, possibile precedente pandemico di Covid-19: la cosiddetta «influenza russa» del 1889-95, che studi recenti e recentissimi (uno di quest’anno) riconducono invece a un coronavirus, HCoV-OC43.

Da questo paragone possiamo trarre due proiezioni, una ancora sul lungo termine, ma l’altra sul breve.

Quella sul lungo termine riguarda l’evoluzione di HCoV-OC43 da virus respiratorio severo (che uccide oltre 1 milione di persone a livello globale su una popolazione di poco più di un miliardo e mezzo) a virus del «comune raffreddore», uno dei tanti, in coabitazione coi rhinovirus: il punto è che per arrivare a quell’«armistizio» con l’ospite ha impiegato diversi anni. Certo, in assenza di vaccini e di farmaci, fattori che invece nel nostro caso potrebbero ulteriormente accelerarne la condizione endemica.

Quella a breve termine — che più ci interessa — riguarda i tempi di ascesa delle «ondate», più o meno di 4-6 settimane dall’accendersi della scintilla al «picco»: la stessa cadenza — alla grossa — di Covid-19 nella «prima ondata», in particolare proprio in Italia.

Dati coerenti con lo studio citato di Ben Israel, che reputa inutile — come certi virologi o epidemiologi — contrastare le «ondate» con misure di contenimento volte solo a danneggiare l’economia. Posizione (molto) discutibile, come abbiamo visto, dato che le misure — se anche non incidessero sulla durata di un ciclo — certamente hanno un impatto su contagi e decessi.

Se così fosse, in ogni caso, l’attuale ondata starebbe già incubando una possibile flessione, da attendersi tra la seconda metà di novembre e i primi giorni di dicembre.

E se così fosse, questo avrebbe due implicazioni:

1) il governo avrebbe perso almeno 2-3 settimane per attuare i suoi automatismi (la seconda ondata ha cominciato a crescere sensibilmente dopo la prima decade di ottobre: «È precipitato tutto il 12 ottobre, ricordo il giorno», ha detto a Carlo Verdelli la primaria del Sacco Anna Maria Brambilla),

2) alcuni argomenti delle Regioni (non solo rosse) avrebbero qualche fondamento.

Su questo secondo punto però, i segni di controtendenza sono ancora troppo tenui, e la protezione degli automatismi può accompagnarci al 3 dicembre come a un possibile incresparsi-decrescere dell’onda e al vero obiettivo immediato: un calo di pressione sugli ospedaliche non solo liberi pronto-soccorsi, posti-letto e terapie intensive, ma permetta anche di tornare a curare adeguatamente il prima possibile le patologie non-Covid, quelle cardiologiche e oncologiche in testa, che continuano a determinare il maggior numero di decessi.

Non resta quindi che guardare i dati serali nell’ottica di cui si diceva, senza farsi schiacciare dai numeri di «istantanee» che possono rivelarsi ingannevoli. In fondo, nel bene e nel male il futuro — come diceva Einstein, che fingeva di disinteressarsene — «arriva così presto».

LIBRI E STUDI

Sulle onde, le ondate e le altre metafore in epidemiologia: David Jones e Stefan Helmreich, «The Shape of Epidemics», Boston Review, 26 giugno 2020.

Sulla biofisica dei virus: Farhad Memarzadeh, «Literature Review of the Effect of Temperature and Humidity on Viruses». ASHRAE Transactions, gennaio 2012.

Sulla psicologia e psicopatologia delle pandemie, Steven Taylor, «The Psychology of Pandemics», Cambridge Scholars, 2019.

Sulla rabbia sociale e le rivolte nelle epidemie e pandemie storiche: Samuel T. Cohn, «Epidemics: Hate and Compassion From the Plague of Athens to AIDS», Oxford University Press, 2018.

Sull’influenza Spagnola come precedente: Laura Spinney, «Pale Rider», Penguin Random House, 2017 (in Italia da Marsilio come «1918. L’influenza spagnola», 2019, tascabile 2020).

FONTE SANDRO MODEO CORRIERE.IT